物理不可克隆功能(PUF)IP

一种基于硬件的解决方案,利用设备固有差异,使设备产生对于给定输入的唯一、不可克隆的应答。

如今设备与物联网的联系更为紧密,出于安全考虑,需要进行身份验证和标识,例如防范伪造设备对云的不可信访问。

身份验证需要嵌入到设备中的密钥。传统方法是将这些密钥存储在密码芯片、OTP组件(一次性密码)或非易失性内存中。此类方法存在的问题是,可以使用各种手段检索和复制存储的值,例如:

- 内存读出高级技术

- 逆向工程技术

- 探测攻击等物理攻击

解决这些问题的方案是使用由PUF生成的芯片提取密钥。这一特性提供了防范逆向工程技术的有效保护

物理不可克隆功能(PUF)是公认的用于芯片级防复制应用的解决方案。然而,由于其敏感性,很容易成为物理攻击的目标。因此,它们应该得到很好的保护。

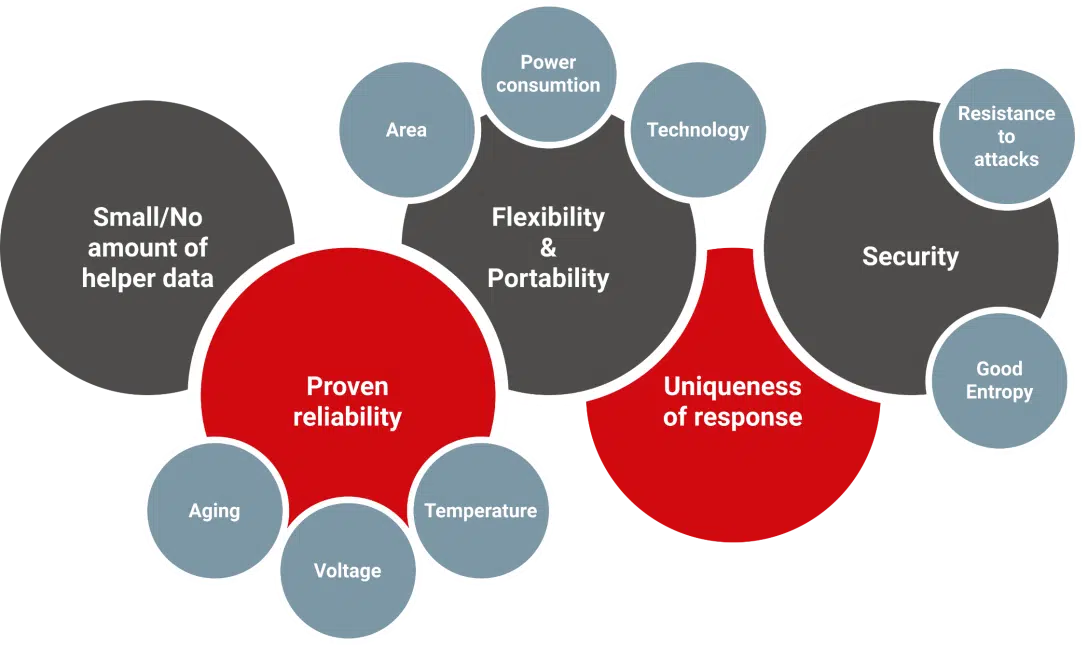

为了确保出色的PUF,必须考虑很多参数,例如:

- 随机性,表示0和1的平衡

- 稳定性,表示PUF对相同的一组质询做出相同应答的稳定性。

- 扩散性,表示同一PUF中不同的质询集生成的ID之间的差异度

- 唯一性,表示生成的ID的差异度。

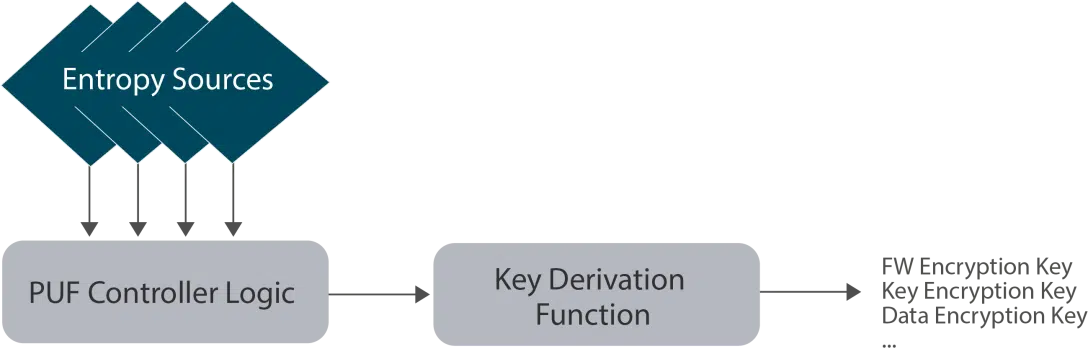

PUF由以下两个主要部分组成:

- 基于循环的一组PUF熵源,利用电子噪声提供原始随机位

- PUF管理器,通过向PUF熵源发送各种质询来控制它们。PUF管理器对PUF熵源返回的测量值进行处理,以生成密钥。

Secure-IC开发了支持循环PUF的强密钥生成技术,以确保:

安全性

- 随机模型的可用性

- 随机模型解释并证明了熵的质量和PUF的可靠性。

- 良好的熵

- PUF应答须具有良好的熵,可以用作密钥,这一点很重要。事实上,好的加密密钥是“0”和“1”之间的混合。

- 嵌入式功能自检

- 在使用PUF之前验证其完整性非常重要,例如通过运行状况测试或BIST(内置自测)进行验证

- 安全应对措施

- PUF嵌入了应对侧信道攻击、缺陷注入攻击等多种类型攻击的应对措施。

可靠性

- 耐PVT变化的可靠性已得到验证

- PUF输出在各种工作条件下都很稳定

- 时效方面的可靠性已得到验证

- PUF生成的密钥在系统的整个生命周期内都很稳定。

灵活性和可移植性

- 在面积、功耗和延迟方面具有灵活性

- 可移植到多种不同的技术上

物理不可克隆功能IP特别适用于:

防止伪造以及许可

- 设备指纹,能够精确识别芯片。此类ID应存在于有效列表中。

密码参数生成器

- 将输出作为密码参数的一部分。PUF应答可用作加密密钥

集成到身份验证协议

- PUF可用作私钥/公钥生成器的一部分,这些密钥然后被用于身份验证协议。

安全启动

- PUF应答可用作系统的主密钥(根密钥),以加密固件并进行身份验证。固件在加载前的启动过程中进行解密和身份验证。

物理不可克隆功能IP具有以下优势:

- PUF不需要RAM

- 可以不依赖助手数据

- 时效、温度和电压评估

- 一套全面的针对各种攻击的内置应对措施:

- 内置全套应对措施,从设计上防范攻击

- 可随时随地投入使用,在各类应用中保护您的设备和资产

- 高熵有助于减少碰撞攻击机会

- 每个设备都是独一无二的

- 在设计的每个阶段,控制工具可确保可靠性和熵值

- 针对各种设计套件高度可调,并有保障措施确保正常运行

- 产前和产后调整PUF参数,以适应每种应用和每个条件

- 每一步都配置有可能的措施,以避免重新设计

- 高度安全的密钥配置解决方案。密钥由PUF在芯片内生成,且不存储在内存中

- 经过硅验证

Secure-IC是ISO/IEC JTC 1/SC 27技术委员会的成员,该委员会致力于ISO/IEC 20897《用于非存储安全参数生成的物理不可克隆功能的安全要求、测试和评估方法》。

More information about our support to security certification and compliance